本記事ではSRXでのIPsecVPNの設定及び正常性確認方法をご紹介させて頂きます。

>>参考記事: 「CCIEが語る!ネットワークエンジニアにオススメな本・参考書!」

>>参考記事: 「[まとめ] Juniper/Junosの検証結果を記事にまとめました!」

【SRX IPsecVPN 検証】検証内容

設定要件及び検証ネットワークは以下の通りです。

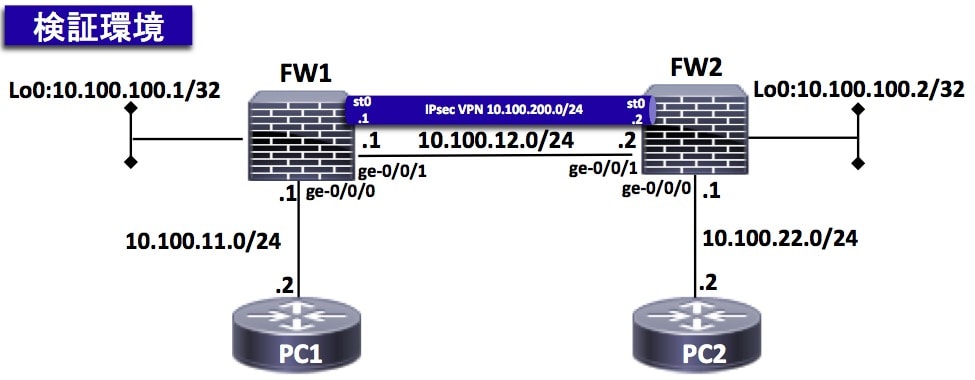

ネットワーク図

本検証のネットワーク環境は以下の通りです。

設定要件

以下の要件に基づきIPsecVPNの設定を実装します。

- vSRX1とvSRX2間でIPsecVPNを確立する

- PC1からPC2へPingが通る事

【SRX IPsecVPN 検証】事前設定 ※興味ない方は飛ばしてOKです。

IPアドレス等の基本設定は設定済です。

事前設定の詳細は以下をご確認下さい。

興味のない方は「4章:設定変更作業から」をクリックして下さい。

・FW1の設定内容

1 2 | set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 10.100.12.1/24 |

・FW2の設定内容

1 2 | set interfaces ge-0/0/0 unit 0 family inet address 10.100.22.1/24 set interfaces ge-0/0/1 unit 0 family inet address 10.100.12.2/24 |

・PC1の設定内容

1 2 3 | set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.2/24 set routing-options static route 10.100.12.0/24 next-hop 10.100.11.1 set routing-options static route 10.100.22.0/24 next-hop 10.100.11.1 |

・PC2の設定内容

1 2 3 | set interfaces ge-0/0/0 unit 0 family inet address 10.100.22.2/24 set routing-options static route 10.100.12.0/24 next-hop 10.100.22.1 set routing-options static route 10.100.11.0/24 next-hop 10.100.22.1 |

【SRX IPsecVPN 検証】設定変更作業

では、以下の手順でIPsecVPNの設定を実装していきます。

- トンネルインターフェースを設定する

- Staticルートを設定する

- アドレスブックを設定する

- セキュリティゾーンの設定をする

- セキュリティポリシーを設定する

- IPsecVPN(Phase1)を設定する

- IPsecVPN(Phase2)を設定する

①トンネルインターフェースを設定する

以下の通り、FW1/FW2にてIPsecVPN用のトンネルインターフェース(st0)を作成します。

1 | testuser@FW1# set interfaces st0 unit 0 family inet address 10.100.200.1/24 |

1 | testuser@FW2# set interfaces st0 unit 0 family inet address 10.100.200.2/24 |

②Staticルートを設定する

FW1/FW2にてIPsecVPN用のStaticルートを作成します。

以下の通り、宛先ネットワークへのネクストホップとしてトンネルインターフェースを指定します。

1 | testuser@FW1# set routing-options static route 10.100.22.0/24 next-hop st0.0 |

1 | testuser@FW2# set routing-options static route 10.100.11.0/24 next-hop st0.0 |

③アドレスブックを設定する

FW1/FW2にて内部ネットワークのアドレスブックを作成します。

以下の通り、お互いのFWとPC間のネットワークアドレスを指定します。

1 2 3 4 | testuser@FW1# set security address-book Site-A address FW1-Seg 10.100.11.0/24 testuser@FW1# set security address-book Site-A attach zone trust testuser@FW1# set security address-book Site-B address FW2-Seg 10.100.22.0/24 testuser@FW1# set security address-book Site-B attach zone VPN |

1 2 3 4 | testuser@FW2# set security address-book Site-A address FW1-Seg 10.100.11.0/24 testuser@FW2# set security address-book Site-A attach zone VPN testuser@FW2# set security address-book Site-B address FW2-Seg 10.100.22.0/24 testuser@FW2# set security address-book Site-B attach zone trust |

④セキュリティゾーンの設定をする

FW1/FW2にてセキュリティゾーンの設定をします。

以下の通り、trust・untrust・VPNゾーンに各インターフェースを割り当てます。

1 2 3 4 5 | testuser@FW1# set security zones security-zone trust interfaces ge-0/0/0.0 testuser@FW1# set security zones security-zone trust host-inbound-traffic system-services all testuser@FW1# set security zones security-zone untrust interfaces ge-0/0/1.0 testuser@FW1# set security zones security-zone untrust host-inbound-traffic system-services ike testuser@FW1# set security zones security-zone VPN interfaces st0.0 |

1 2 3 4 5 | testuser@FW2# set security zones security-zone trust interfaces ge-0/0/0.0 testuser@FW2# set security zones security-zone trust host-inbound-traffic system-services all testuser@FW2# set security zones security-zone untrust host-inbound-traffic system-services ike testuser@FW2# set security zones security-zone untrust interfaces ge-0/0/1.0 testuser@FW2# set security zones security-zone VPN interfaces st0.0 |

⑤セキュリティゾーンの設定をする

FW1/FW2にてセキュリティゾーンの設定をします。

以下の通り、IPsecVPNを通すネットワークアドレスをアドレスブックで指定します。

1 2 3 4 5 6 7 8 9 | testuser@FW1# set security policies from-zone trust to-zone VPN policy To-VPN match source-address FW1-Seg testuser@FW1# set security policies from-zone trust to-zone VPN policy To-VPN match destination-address FW2-Seg testuser@FW1# set security policies from-zone trust to-zone VPN policy To-VPN match application any testuser@FW1# set security policies from-zone trust to-zone VPN policy To-VPN then permit testuser@FW1# set security policies from-zone VPN to-zone trust policy From-VPN match source-address FW2-Seg testuser@FW1# set security policies from-zone VPN to-zone trust policy From-VPN match destination-address FW1-Seg testuser@FW1# set security policies from-zone VPN to-zone trust policy From-VPN match application any testuser@FW1# set security policies from-zone VPN to-zone trust policy From-VPN then permit |

1 2 3 4 5 6 7 8 9 | testuser@FW2# set security policies from-zone trust to-zone VPN policy To-VPN match source-address FW2-Seg testuser@FW2# set security policies from-zone trust to-zone VPN policy To-VPN match destination-address FW1-Seg testuser@FW2# set security policies from-zone trust to-zone VPN policy To-VPN match application any testuser@FW2# set security policies from-zone trust to-zone VPN policy To-VPN then permit testuser@FW2# set security policies from-zone VPN to-zone trust policy From-VPN match source-address FW1-Seg testuser@FW2# set security policies from-zone VPN to-zone trust policy From-VPN match destination-address FW2-Seg testuser@FW2# set security policies from-zone VPN to-zone trust policy From-VPN match application any testuser@FW2# set security policies from-zone VPN to-zone trust policy From-VPN then permit |

⑥IPsecVPN(Phase1)を設定する

FW1/FW2にてIPsecVPN(Phase1)を予め定義されているstandardパラメータにて設定します。

※Standardを設定すると、Preshared key, dh-groupはgroup2, authentication-algorithmは3DES, encryption-algorithmはSHA1が指定されます。

また、本検証ではMainモード、Preshared keyは「srxtest01」とします。

1 2 3 4 5 6 7 8 9 | testuser@FW1# set security ike proposal standard authentication-method pre-shared-keys testuser@FW1# set security ike policy IKE-Policy mode main testuser@FW1# set security ike policy IKE-Policy proposals standard testuser@FW1# set security ike policy IKE-Policy pre-shared-key ascii-text "srxtest01" testuser@FW1# set security ike gateway IKE-GW ike-policy IKE-Policy testuser@FW1# set security ike gateway IKE-GW address 10.100.12.2 testuser@FW1# set security ike gateway IKE-GW external-interface ge-0/0/1 |

1 2 3 4 5 6 7 8 9 | testuser@FW2# set security ike proposal standard authentication-method pre-shared-keys testuser@FW2# set security ike policy IKE-Policy mode main testuser@FW2# set security ike policy IKE-Policy proposals standard testuser@FW2# set security ike policy IKE-Policy pre-shared-key ascii-text "srxtest01" testuser@FW2# set security ike gateway IKE-GW ike-policy IKE-Policy testuser@FW2# set security ike gateway IKE-GW address 10.100.12.1 testuser@FW2# set security ike gateway IKE-GW external-interface ge-0/0/1 |

⑦IPsecVPN(Phase2)を設定する

FW1/FW2にてIPsecVPN(Phase2)を予め定義されているstandardパラメータを指定します。

また、IPsecVPN(Phase1)と紐付けの設定をします。

1 2 3 4 5 | testuser@FW1# set security ipsec proposal standard testuser@FW1# set security ipsec policy IPsec-Policy proposals standard testuser@FW1# set security ipsec vpn To-FW2 bind-interface st0.0 testuser@FW1# set security ipsec vpn To-FW2 ike gateway IKE-GW testuser@FW1# set security ipsec vpn To-FW2 ike ipsec-policy IPsec-Policy |

1 2 3 4 5 | testuser@FW2# set security ipsec proposal standard testuser@FW2# set security ipsec policy IPsec-Policy proposals standard testuser@FW2# set security ipsec vpn To-FW1 bind-interface st0.0 testuser@FW2# set security ipsec vpn To-FW1 ike gateway IKE-GW testuser@FW2# set security ipsec vpn To-FW1 ike ipsec-policy IPsec-Policy |

【SRX IPsecVPN 検証】正常性確認

では以下の3点について確認してみましょう!

- IPsecVPN(Phase1)が確立される事

- IPsecVPN(Phase2)が確立される事

- PC1からPC2へPingが通る事

【正常性確認①】IPsecVPN(Phase1)が確立される事

FW1/FW2の間で正常にIPsecVPN(Phase1)が確立されている事を確認します。

IPsecVPN(Phase1)が正常に確立されている事を確認する場合は、「show security ike security-associations」で確認できます。

▼ IPsecVPN(Phase1)の確立確認 ▼

1 2 3 | testuser@FW1> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 761929 UP a6a0a5fb910b4d8a e623daf2401c96e9 Main 10.100.12.2 |

1 2 3 | testuser@FW2> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 729672 UP a6a0a5fb910b4d8a e623daf2401c96e9 Main 10.100.12.1 |

さらに細かい情報を確認したい場合は、「show security ike security-associations detail」で確認できます。

【正常性確認②】IPsecVPN(Phase2)が確立される事

FW1/FW2の間で正常にIPsecVPN(Phase2)が確立されている事を確認します。

IPsecVPN(Phase2)が正常に確立されている事を確認する場合は、「show security ipsec security-associations」で確認できます。

▼ IPsecVPN(Phase2)の確立確認 ▼

1 2 3 4 5 | testuser@FW1> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 f5656876 1672/ unlim - root 500 10.100.12.2 >131073 ESP:3des/sha1 efa83ee3 1672/ unlim - root 500 10.100.12.2 |

1 2 3 4 5 | testuser@FW2> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 efa83ee3 1620/ unlim - root 500 10.100.12.1 >131073 ESP:3des/sha1 f5656876 1620/ unlim - root 500 10.100.12.1 |

さらに細かい情報を確認したい場合は、「show security ipsec security-associations detail 」で確認可能です。

【正常性確認③】PC1からPC2へPingが通る事

再度にPC1からPC2への疎通試験を実施します。

まず最初にFW1にてIPsec通信の統計情報を確認します。

現時点ではIPsecトンネルを通る通信が記録されていない事を確認します。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 | testuser@FW1> show security ipsec statistics ESP Statistics: Encrypted bytes: 0 Decrypted bytes: 0 Encrypted packets: 0 Decrypted packets: 0 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 |

ではPC1からPC2へpingを実行しましょう!

以下の通り、正常に疎通できている事を確認出来ます。

1 2 3 4 | testuser@PC1> ping 10.100.22.2 rapid count 100 PING 10.100.22.2 (10.100.22.2): 56 data bytes !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!! |

また、IPsecトンネル経由で通信できる事をtracerouteで確認します!

以下の通り、トンネルインターフェース(10.100.200.0/24)経由で通信できる事を確認出来ました。

1 2 3 4 5 | testuser@PC1> traceroute 10.100.22.2 traceroute to 10.100.22.2 (10.100.22.2), 30 hops max, 52 byte packets 1 10.100.11.1 (10.100.11.1) 2.424 ms 1.211 ms 0.987 ms 2 10.100.200.2 (10.100.200.2) 1.843 ms 0.981 ms 1.035 ms 3 10.100.22.2 (10.100.22.2) 3.125 ms 2.083 ms 1.990 ms |

最後にFW1にてIPsec通信の統計情報を確認します。

以下の通り、ESP Statistics部分のカウントが上昇している事を確認しましょう!

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 | testuser@FW1> show security ipsec statistics ESP Statistics: Encrypted bytes: 11968 Decrypted bytes: 7392 Encrypted packets: 88 Decrypted packets: 88 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 |

まとめ

最後までお読み頂きましてありがとうございます。

Juniperに関する記事は以下にまとめております。

ご興味のある方は是非ご覧ください。

>>参考記事: 「[まとめ] Juniper/Junosの検証結果を記事にまとめました!」

>>参考記事: 「業務で役立つshow、clear、requestコマンドを紹介!」